Par Ludovik DOPIERALA 13 mai 2022

A compter du 1er octobre 2022 de nombreux clients des services en ligne Microsoft 365 et particulièrement d’Exchange OnLine découvriront que certains comptes utilisés pour leur envoi d’email ne fonctionneront plus. Afin d’anticiper ce changement majeur dans la politique de sécurité de Microsoft, mais également des acteurs majeurs du cloud comme Google (Gmail), il est important d’identifier les utilisateurs s’authentifiant à l’aide de ce type de mécanisme ancien.

Les protocoles hérités c’est quoi exactement ?

Les origines des protocoles hérités

Les protocoles hérités sont appelés « legacy protocols » en anglais. Cette notion regroupe les protocoles qui ont été implémentés au début de l’internet lorsque la sécurité informatique n’était pas un enjeu majeur. Avec le développement exponentiel du réseau mondial internet au début des années 2000 et du cloud computing à partir de 2010, de nombreux pirates informatiques ont cherché (et trouvé) un nouveau filon afin d’augmenter leurs revenus à l’aide du spam, du phishing et des ransomware. De nombreuses applications, des sites internet envoyant des emails ou simplement des copieurs, utilisent une authentification de base pour envoyer un mail. En effet, les protocoles utilisés ont embarqué des commandes permettant de fournir un nom d’utilisateur (login) et un mot de passe afin de se faire authentifier. Cependant, à l’époque les développeurs n’avaient pas intégré une couche d’authentification forte. Par ailleurs, ces informations de connexion circulent en clair d’où le nom d’authentification de base. Bien entendu il est possible de chiffrer ces informations à l’aide de certificat. On parle alors de connexion sécurisée à l’aide de SSL ou TLS.

Le multifacteur pour protéger les connexions

Ce type d’authentification est également utilisés sur de nombreux sites internet. Cependant les éditeurs de sécurité ont trouvé rapidement une parade en protégeant les comptes à l’aide d’une authentification multi facteur, en ajoutant une vérification supplémentaire permettant de s’assurer que la personne qui demande un accès à une application est bien celle qu’elle prétend être. Cependant cela est rendu possible avec des protocoles évolués comme oauth V2. On parle alors de protocole moderne.

Il existe de nombreuses formes d’authentification multifacteur comme :

- Le code OPT (One Time Password) : code unique changeant toute les minutes

- Le SMS : code envoyé par sms sur un téléphone mobile

- La notification : alerte s’affichant sur une application installée sur votre smartphone comme Microsoft Autehnticator

- Les clefs d’authentification : périphérique USB permettant à l’aide de mécanisme basé sur des certificats (clef publique et clef privée). Nous proposons chez alt-up les clefs Yubico.

De nombreuses applications, des sites internet envoyant des emails ou simplement des copieurs utilisent une authentification de base pour envoyer un mail. En effet les protocoles utilisés ont embarqué des commandes permettant de fournir un nom d’utilisateur (login) et un mot de passe afin de se faire authentifier. Bien entendu il est possible de chiffrer ces informations à l’aide de certificat. On parle alors de connexion sécurisée à l’aide de SSL ou TLS.

Les types de protocoles hérités

Les protocoles hérités sont toujours fortement utilisés. Cela est particulièrement vrai pour la messagerie électronique. Les principaux protocoles hérités sont :

- SMTP authentifié envoyer des e-mails authentifiés.

- Découverte automatique : connecter des clients Outlook et EAS pour rechercher des boîtes aux lettres dans Exchange Online et s’y connecter.

- Exchange ActiveSync (EAS) : connecter une boîte aux lettres dans Exchange Online.

- Exchange Online PowerShell : exécuter des scripts utilisant le module Exchange Online à l’aide de PowerShell à distance.

- Exchange Web Services (EWS) : interfacer Outlook, Outlook pour Mac ou des applications tierces avec Exchange Online.

- IMAP4 : récupérer des emails à l’aide d’un client de messagerie IMAP 4.

- MAPI sur HTTP (MAPI/HTTP) : connecter Outlook 2010 SP2 et versions ultérieures à Exchange Online.

- Carnet d’adresses hors connexion (OAB) : copier les listes d’adresses qui sont téléchargées et utilisées par Outlook.

- Outlook Anywhere (RPC sur HTTP) : connecter une boîte aux lettres pris en charge par toutes les versions de Outlook actuelles.

- POP3 : récupérer des emails à l’aide d’un client de messagerie POP.

- Reporting Web Services : récupérer des données de rapports dans Exchange Online.

- Outlook Universel : connecter l’application Courrier et Calendrier dans Windows 10.

- Autres clients : tout autres protocoles identifiés comme utilisant l’authentification héritée.

Pour vos scripts Powershell accédant à Exchange Online nous vous conseillons de moderniser l’authentification EWS en suivant les recommandations de notre Service Line Manager.

Les attaques informatiques et les protocoles hérités

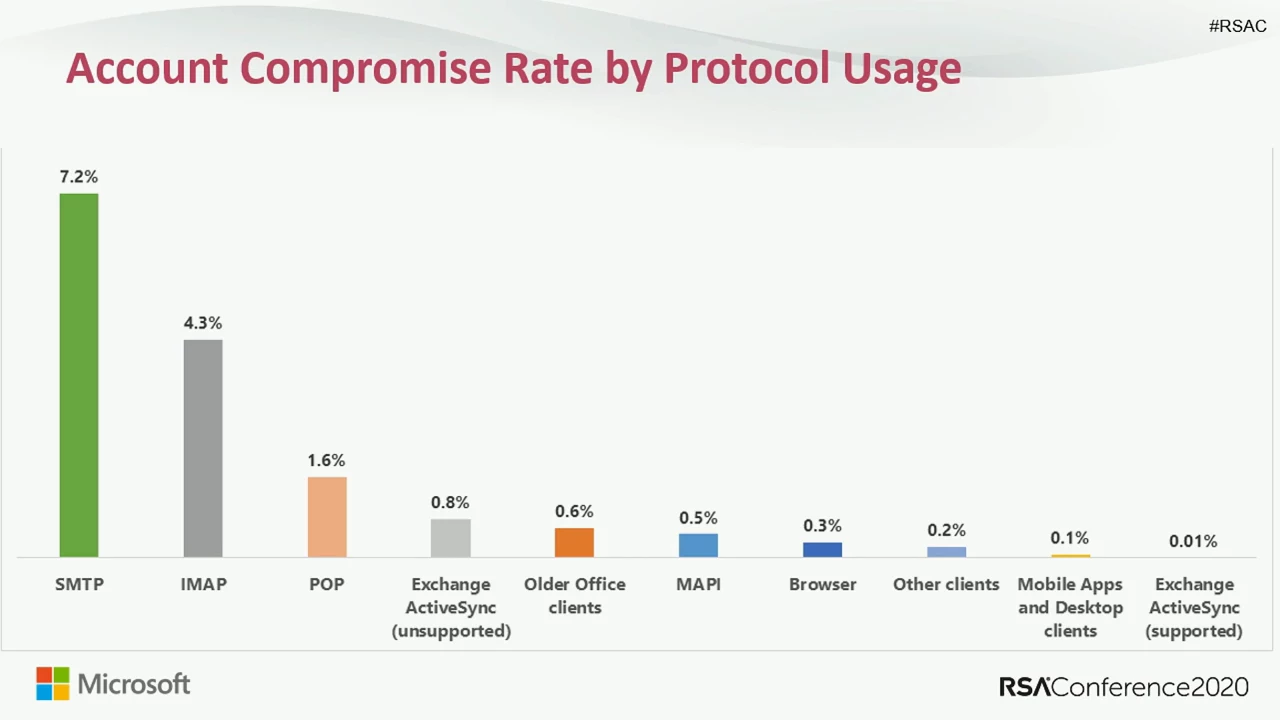

Les protocoles hérités représentent le principal facteur de compromission d’un compte utilisateur. Microsoft a fourni en 2020 quelques chiffres mettant en exergue le risque réel pour les entreprises qui n’ont pas fait l’effort de bloquer cette authentification de base :

- Plus de 99 % des attaques par pulvérisation de mots de passe utilisent des protocoles d’authentification hérités

- Plus de 97 % des attaques par bourrage d’informations d’identification utilisent une authentification héritée

- Les comptes Azure AD dans les organisations qui ont désactivé l’authentification héritée sont 67 % moins compromis que ceux pour lesquels l’authentification héritée est activée

L’implémentation du MFA généralisé n’est pas suffisant car il existe un trou dans la raquette. Le MFA ajoutera une couche de sécurité uniquement pour les protocoles compatibles. Il n’empêchera cependant pas un compte d’utiliser un protocole d’authentification hérité. Aussi il est important de bloquer ces méthodes d’authentification.

Suppression de l’authentification de base à partir d’octobre 2022

Microsoft, comme Google et son service Gmail, ont annoncé depuis de nombreuses années la fin de la prise en charge dans ses services cloud de l’authentification des bases. Ainsi l’ensemble des protocoles hérités ne seront plus en mesure de se connecter. L’équipe des développeurs Microsoft Exchange avaient d’ailleurs publiés en septembre 2020 l’article « Improving Security Together » annonçant ces changements.

Quand auront lieu ces changements ?

Initialement la désactivation devait avoir lieu le 13 octobre 2020. Cependant la crise Covid étant passé par là, Microsoft a décidé de repousser cette dépréciation des protocoles hérités afin de limiter les impacts pour les entreprises qui n’avait pas effectué le travail de suppression de ces protocoles obsolètes dans leur environnement. Cependant cette fois la fin semble réellement proche pour les retardataires. Et de nombreuses entreprises ne sont pas pour autant préparées à ce changement majeur de l’industrie informatique.

Quels sont les impacts pour mon entreprise de la fin des protocoles hérités ?

Si vous disposez d’applications permettant d’envoyer ou recevoir du courrier électronique utilisant une authentification de base alors cette application ne sera plus en mesure de se connecter. Cela ne signifie pas non plus que vous ne pourrez plus utiliser ces services. En effet les éditeurs d’applications se sont préparés à ce changement à l’image du client de messagerie Thunderbird qui intègre désormais une authentification moderne à l’aide d’un jeton OAuth. Ainsi pour que votre entreprise conserve un usage nominal, vous devrez mettre à jour certains composants. Le risque est plus élevé pour des applications anciennes qui n’ont pas été mises à jour où dont le paramétrage a consisté à implémenter une authentification basique au détriment des recommandations de l’éditeur incitant à utiliser une authentification Oauth v2. Ainsi vous pourrez rencontrer un nombre d’appel plus important d’utilisateurs qui ne seront plus en mesure de se connecter à leur messagerie à l’aide de leur smartphone.

Quid du SMTP ?

Microsoft annonce qu’à compter du 1er octobre 2022, qu’il commencera à désactiver définitivement l’authentification de base dans tous les locataires, quelle que soit leur utilisation, à l’exception de l’authentification SMTP.

Microsoft indique également que l’authentification SMTP est également désactivée si elle n’est pas utilisée. Aussi vous ne devriez plus être en mesure de l’activer ultérieurement.

Nous attirons votre attention sur le risque réel pour votre entreprise de continuer à exposer sur internet ce type d’authentification. A repousser les changements vous vous exposer à un arrêt de ces services. Dans le pire des cas nous vous conseillons à minima de protéger à l’aide d’accès ces quelques comptes en autorisant leur usage à partir de certains emplacements maitrisés à l’aide d’Aure AD Premium et des accès conditionnels.

Comment savoir si son entreprise est impactée ?

Afin de ne pas subir ce changement vous devez être préparé.

Les accès conditionnels

Certaines entreprises ont déjà effectué ce travail à l’aide des accès conditionnels mises à disposition dans Azure AD Premium en ayant implémenté le paramétrage correspondant au blocage l’authentification héritée. Aussi, dans ce cas de figure soit ces mécanismes ont été totalement supprimés soit les comptes nécessitant l’usage de ces protocoles ont été identifiés. Il ne leur reste alors qu’un travail de mise à jour sur un périmètre connu.

La sécurité par défaut d’Office 365

Pour les nouveaux locataires Microsoft 365, le paramétrage de sécurité par défaut désactive l’authentification hérité. Cependant celui-ci ne doit pas être désactivé. En effet nous constatons parfois que la sécurité par défaut a été désactivé pour éviter aux utilisateurs de s’inscrire dans le MFA Azure AD.

Travail d’inventaire

Pour les autres un travail de fourmi débute. Il consistera à analyser les journaux de connexion pour détecter les comptes authentifiés à l’aide ce type de protocole. Une fois le compte identifié une seconde étape est à prévoir : la localisation de ce compte dans les différents paramètres de vos applications. Il vous faudra alors changer la méthode d’authentification à condition que l’authentification moderne soit prise en charge. Certaines applications devront être mise à niveau. Le risque est surtout lié aux anciennes applications, parfois maison, dont plus personnes n’a la connaissance. Dans ce cas de figure, il existe des solutions consistant à utiliser d’autres service SMTP que ceux proposés par la technologie Office 365.

Comment alt-up peut vous aider à aborder ce changement ?

En tant qu’expert du Modern Workplace Microsoft nous disposons de consultants dotés des compétences vous permettant d’aborder ce changement en toute sérénité. Nous pouvons vous proposer différentes solutions afin de vous accompagner dans ce travail en analysant vos journaux de connexion pour vous fournir l’inventaire des comptes utilisant les protocoles hérités. Ainsi en identifiant pour vous les risques liés à ce changement vous resterez concentré sur les autres projets de votre service informatique tout en vous assurant que le sujet est adressé. En fonction des comptes à risques détectés nous pourrons vous proposer la délégation d’ingénieurs qui interviendront dans vos équipes afin de prendre en charge les actions nécessaires pour être prêt à ce changement majeur.